תרגיל סייבר

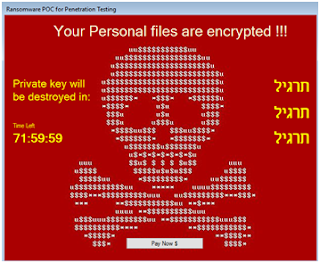

לפני כמה שבועות העברתי תרגיל סייבר באחד הארגונים. בין הווקטורים שבחרתי היה ווקטור שהיום מאוד פופולרי - תוכנות כופר (Ransomware). תכנתתי עבור זה נוזקה קטנה אשר מצפינה קבצים ב-My Documents, ומעלימה את הקבצים מקוריים. על מנת לא לגרום נזק לאירגון, את הקבצים המקוריים פשוט שיניתי ל-hidden.

מטרת התרגיל היתה לתרגל את צוות ה-soc בזמן האירוע. כמובן היו גם דברים אחרים בתרגיל, אך הדגש יותר היה על פעולות תגובה, וביצוע forensics.

מבחינת פעולות תגובה, ציפיתי לדברים הבאים:

1. בעת זיהוי אירוע - פתיחת יומן אירועים ותעוד כל השלבים וצעדים

2. במידה ונוזקה התגלתה דרך פניה בטלפון מהמשתמש - הנחיה מדוייקת למשתמש מה לעשות.

3. ניתוק תחנות הנגועות מהרשת, והעברה לרשת חקירות

4. דגימת זכרון של התחנות הנגועות

5. בחינת הנוזקה במנועי malware analysis

6. הפעלה וליווי צוות Incident Response

7. בניית חמ"ל משותף בין גורמי אבטחת מידע ותשתיות

9. מיגור הנוזקות ע"י זיהוי חתימות והפצה לכלל הארגון

10. חקירת מקור ההדבקה, ואופן ההפעלה

11. בחינת עמידה של צוות SOC בהתקפה מכוונת על הצוות עצמו

12. בחינת זיהוי התנהגות אנומלית ב SIEM הארגוני

13. בחינת כתיבת דו"ח אירוע

14. ובנוסף בדיקת אפשרות של שחזור הקבצים

בעקבות התרגיל חתמו את הנוזקה שלי בכמה מנועי אנטיווירוס, בגלל שהעלו אותה לבדיקה ב- malware analysis, כך שלתרגילים הבאים אצטרך לעשות שינוים קלים בנוזקה שלא יזהו אותה.

על תוצאות התרגיל אני לא אספר, אגיד רק שהיה מעניין מפתיע...

ואתם לא הייתם רוצים לבצע תרגיל כזה בארגון שלכם?

מטרת התרגיל היתה לתרגל את צוות ה-soc בזמן האירוע. כמובן היו גם דברים אחרים בתרגיל, אך הדגש יותר היה על פעולות תגובה, וביצוע forensics.

מבחינת פעולות תגובה, ציפיתי לדברים הבאים:

1. בעת זיהוי אירוע - פתיחת יומן אירועים ותעוד כל השלבים וצעדים

2. במידה ונוזקה התגלתה דרך פניה בטלפון מהמשתמש - הנחיה מדוייקת למשתמש מה לעשות.

3. ניתוק תחנות הנגועות מהרשת, והעברה לרשת חקירות

4. דגימת זכרון של התחנות הנגועות

5. בחינת הנוזקה במנועי malware analysis

6. הפעלה וליווי צוות Incident Response

7. בניית חמ"ל משותף בין גורמי אבטחת מידע ותשתיות

9. מיגור הנוזקות ע"י זיהוי חתימות והפצה לכלל הארגון

10. חקירת מקור ההדבקה, ואופן ההפעלה

11. בחינת עמידה של צוות SOC בהתקפה מכוונת על הצוות עצמו

12. בחינת זיהוי התנהגות אנומלית ב SIEM הארגוני

13. בחינת כתיבת דו"ח אירוע

14. ובנוסף בדיקת אפשרות של שחזור הקבצים

בעקבות התרגיל חתמו את הנוזקה שלי בכמה מנועי אנטיווירוס, בגלל שהעלו אותה לבדיקה ב- malware analysis, כך שלתרגילים הבאים אצטרך לעשות שינוים קלים בנוזקה שלא יזהו אותה.

על תוצאות התרגיל אני לא אספר, אגיד רק שהיה מעניין מפתיע...

ואתם לא הייתם רוצים לבצע תרגיל כזה בארגון שלכם?