מוצרי אנומליה

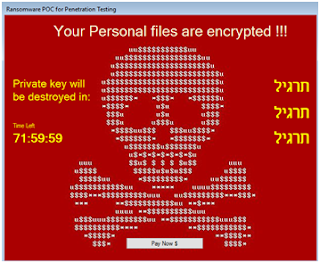

לא מזמן יצא לי לבחון כמה מוצרי אנומליה. אני לא אזכיר כאן את שמם. רק אגיד שהיו לי ציפיות גבוהות מהמוצרים, והם לא התממשו. אני והצוות שלי ניגשנו למשימה זו עם כל הלב. הכנו כ-30 תסריטים לבחינת מוצרי אנומליה ב-POC שביצענו. בדקנו 4 מוצרים שונים מהמובילים בשוק. ומתוכם אף אחד לא קיבל ציון גבוה. הבדיקות היו מגוונות וכללו את הנושאים הבאים: הפעלת תהליכים מתוך MS OFFICE וגם מתוך קבצי PDF הפעלת KEY-LOGGER הפעלת נוזקות CRYPTO LOCKER ידועות (בסביבה מבודדת) ו-ZERO DAY בחינת ניטרול AGENT/SERVICE גישה וביצוע DUMP לתהליכים רגישים הפעלת תהליכים אינטראקטיביים עם הרשאות SYSTEM הוספת משתמשים ניהוליים ביצוע DLL INJECTION ביצוע FILELESS THREAD INJECTION וכו' כמו שאמרתי תוצאות הבחינה היו לא הכי טובות. על הנייר (במצגת) הכל נראה וורוד וטוב. אך בפועל רוב התסריטים לא התגלו. מסקנה שלי - המוצרים עדיין לא בשלים, וככל הנראה הוונדורים מבינים מה זה אנומליה, כל אחד בצורה שלו. המלצה: תבחנו טוב את המוצרים ולא רק על הסמך המצגת, וגם בהיבט הסיכונים שהגדרתם. נ.ב.: בעכבות הבדיקות שעשינו 2 וונדורים